Microsoft đã không thể ngăn chặn các driver độc hại xâm nhập vào các máy tính chạy Windows trong suốt 3 năm qua.

Tính năng bảo mật trên Windows không hoạt động hiệu quả như nhiều người vẫn nghĩ. Ảnh: Ars Technica.

Theo Ars Technica, hãng công nghệ khẳng định rằng mỗi bản cập nhật Windows đều được bổ sung danh sách các phần mềm ác ý để người dùng không tải nhầm. Nhưng trên thực tế, chúng vẫn có kẽ hở, khiến các mã độc dễ dàng xâm nhập vào máy tính.

Ars Technica cho biết lỗ hổng này sẽ khiến người dùng trở thành nạn nhân của hình thức tấn công có tên là BYOVD (Bring your own vulnerable driver), xâm nhập vào các hệ thống bằng cách cài đặt những driver độc hại vào máy tính người dùng.

Driver vốn là những tệp tin được hệ điều hành sử dụng để truyền dữ liệu cho các thiết bị ngoại vi như máy in, card đồ họa hay webcam. Vì thế, chúng có khả năng truy cập vào phần lõi của hệ điều hành (kernel). Một khi những driver này xuất hiện lỗ hổng bảo mật, hacker sẽ có thể lợi dụng điều này, sau đó chiếm quyền truy cập và kiểm soát toàn bộ hệ thống Windows.

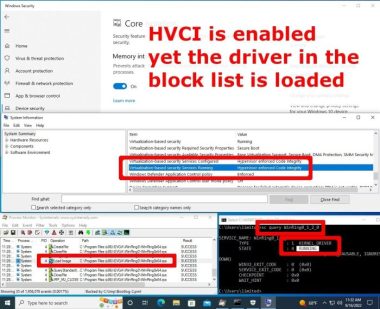

Theo Ars Technica, Microsoft hiện sử dụng tính năng bảo mật của máy chủ Hypervisor-Enforced Code Integrity (HVCI), giúp bảo vệ thiết bị không bị các driver độc hại xâm nhập. Hãng công nghệ cho biết tính năng này đã được bật mặc định trên một vài thiết bị chạy Windows. Tuy nhiên, Will Dormann, chuyên gia của công ty an ninh mạng Analygence, lại cho rằng HVCI không hề có lớp bảo mật nhằm ngăn chặn những phần mềm ác ý này.

Trước đó, trong một bài viết đăng tải trên Twitter hồi tháng 9, Dormann cho biết ông đã tải thành công về máy một driver độc hại có tên là WinRing0 dù thiết bị đã bật HVCI và driver này nằm trong danh sách chặn tải về của Microsoft.

Chuyên gia vẫn có thể tải về driver độc hại WinRing0 dù nó bị Microsoft liệt vào danh sách cấm tải. Ảnh: Will Dormann.

Sau đó, chuyên gia đã phát hiện rằng danh sách của hãng công nghệ đã không được cập nhật trong suốt 3 năm và tính năng Giảm thiểu tấn công bề mặt (attack surface reduction) cũng không bảo vệ máy tính như hãng đã cam kết. Điều này đồng nghĩa với việc mọi thiết bị dù bật HVCI đã bị Microsoft lừa và vẫn có nguy cơ bị xâm nhập trong suốt 3 năm qua.

Là một lỗ hổng bảo mật nghiêm trọng nhưng Microsoft chỉ mới phát hiện vấn đề này vào đầu tháng 10. Jeffery Sutherland, Giám đốc dự án của Microsoft, thừa nhận đã có vấn đề xảy ra với quy trình cập nhật driver bị chặn trên máy tính Windows.

Do đó, hãng công nghệ đã cập nhật các tài liệu trực tuyến cùng với tệp tin tải về và hướng dẫn để cập nhật vào phiên bản binary hiện tại trên máy tính người dùng, ông bình luận bên dưới bài đăng của Dormann. “Chúng tôi đang sửa lỗi hệ thống dịch vụ, khiến người dùng không thể nhận được đầy đủ bản cập nhật”, đại diện Microsoft nói thêm.

Tuy nhiên, theo The Verge, hiện Microsoft đã đính kèm các hướng dẫn giúp người dùng tự cập nhật danh sách các driver đáng ngờ nhưng vẫn chưa thể tự bổ sung trong các phiên bản hệ điều hành mới.

Tính năng bảo mật của Microsoft đã không hoạt động như cam kết, khiến người dùng dễ dính vào các vụ tấn công mã độc. Ảnh: The Verge.

Theo Ars Technica, nhiều vụ tấn công đã được thực hiện theo hình thức BYOVD. Hồi tháng 8, một nhóm tin tặc đã cài đặt mã độc BlackByte vào driver MSI AfterBurner dùng để ép xung GPU, tăng hiệu suất cho máy tính. Một nhóm hacker khác còn lợi dụng lỗ hổng trong driver chống hack của Genshin Impact để tắt những tác vụ máy đang vận hành, bao gồm cả antivirus.

Bên cạnh đó, vào năm 2021, nhóm tin tặc Lazarus được Triều Tiên hậu thuẫn cũng sử dụng hình thức BYOVD để tấn công nhân viên hàng không ở Hà Lan và nhà báo ở Bỉ nhưng vụ việc này chỉ mới được phát hiện gần đây.

Theo Dân việt